Ugloo a l’ambition de vous proposer un stockage indestructible

résilient, multi-sites, chiffré, décentralisé et immuable.

Chiffrement des données

Ugloo implémente le chiffrement de données à l’état de l’art.

Chiffrement en transit

- Connexion TLS entre le client et la passerelle

S3.- Utilisation de certificat autosigné ou fourni par le client.

Chiffrement at-rest et en transit au sein du cluster

Les données sont chiffrées à l’écriture sur le cluster.

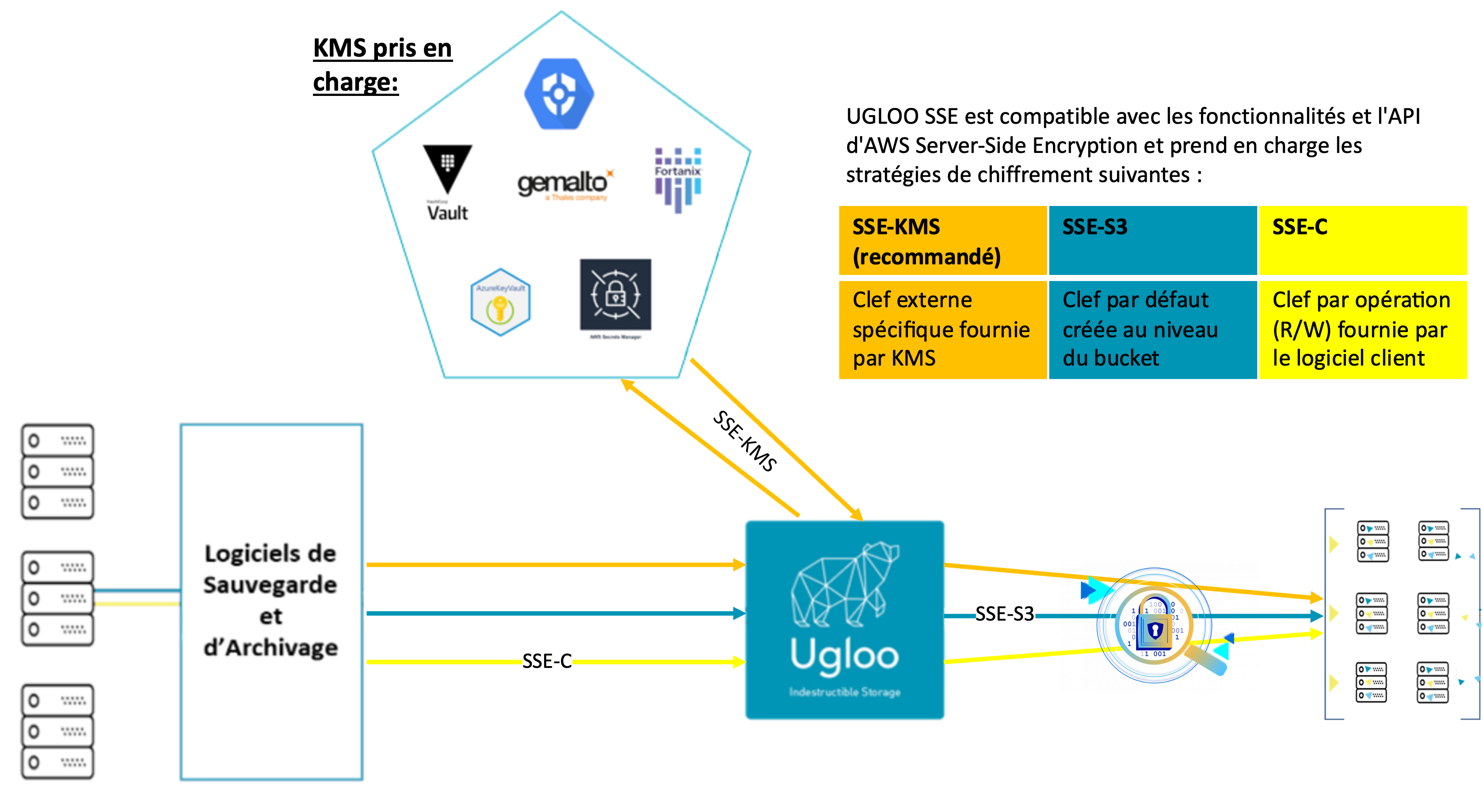

UGLOO SSE est compatible avec les fonctionnalités et l’API d’AWS Server-Side Encryption et prend en charge les stratégies de chiffrement suivantes :

SSE-KMS, où la clé spécifique est fournie par une KMS- disponibilité d’une PKI interne à votre instance

Ugloo - possibilité de recourir à votre gestionnaire de clés de chiffrement favori

- HashiCorp Vault

- Azure Key Vault, AWS Key Secure Manager, Google Cloud KMS

- Fortanix Data Security Manager

- Gemalto SafeNet KeySecure

- disponibilité d’une PKI interne à votre instance

SSE-S3, où une clé par défaut est attribuée au chiffrement de chaque bucketSSE-SC, où la clé est fournie par le client à chaque opération de lecture/écriture d’un objet.

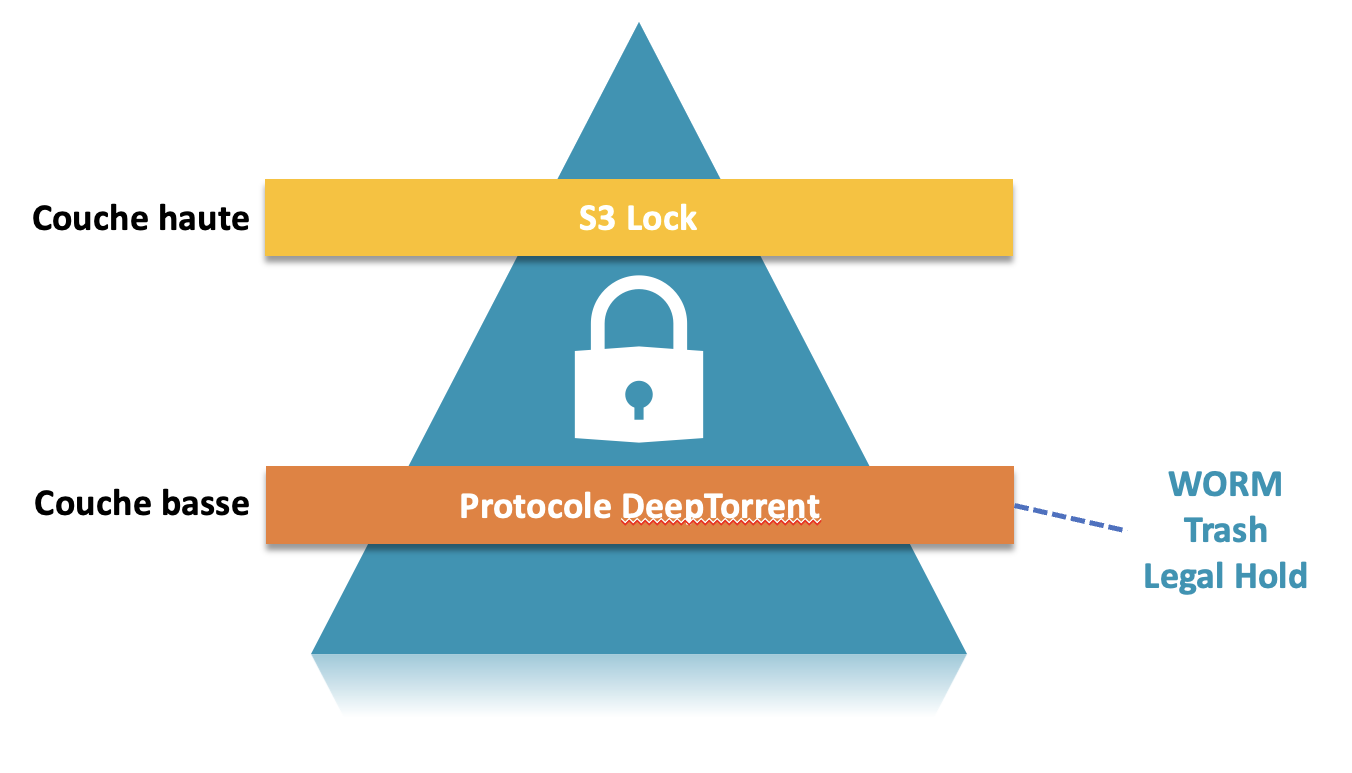

Double immutabilité

Les ransomwares par cryptolocking n’ont pas de prise sur la donnée stockée dans Ugloo. Chaque version d’un objet présente une double immuabilité :

- au niveau de la configuration de l’objet

S3à travers les modes de lock et les délais de rétention. - au niveau des fragments

DeepTorrent, qui sont nativement immuables- avec délai de rétention réglementaire configurable

- et corbeille récupérable

Protocole BitTorrent audité

Ugloo s’appuie sur la bibliothèque open source libtorrent, qui a subit un audit de sécurité, fin 2020, commandité par Mozilla Open Source Support Awards et mené par include security.